CRA kompakt: Standards und Normen

Die gute Nachricht: Es wird Normen geben. Die schlechte: Noch sind sie nicht da. Wer sich mit dem Cyber Resilience Act (CRA) beschäftigt, landet schnell bei der Frage: „Welche Standards muss ich erfüllen?“ Die Antwort ist leider komplex – aber nicht unlösbar.

Der Status quo: Normen kommen, sind aber noch nicht da

Aktuell (Mai 2025) ist die Lage so: Die EU-Kommission hat einen Standardisierungsauftrag (Standardisation Request) erteilt, die Normung läuft und erste Ergebnisse sind frühestens Ende 2026 zu erwarten. Bis dahin gelten bestehende internationale und europäische Normen als Stand der Technik und Referenzpunkt.

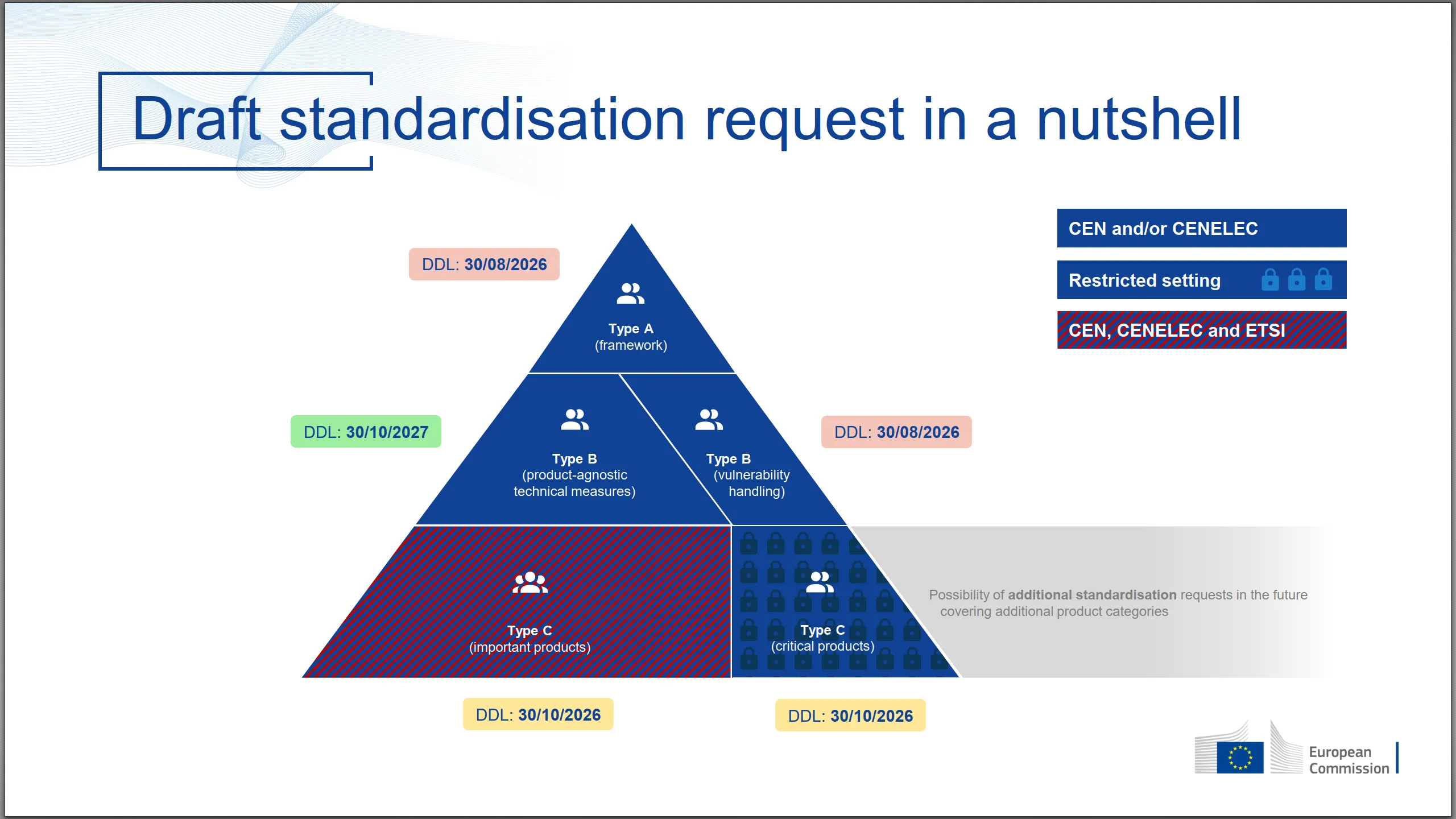

Diese werden derzeit durch CEN, CENELEC und ETSI in einem mehrstufigen Verfahren aufgearbeitet. Die folgende Grafik zeigt die Struktur des aktuellen Standardisierungsauftrags:

Was zeigt die Pyramide?

- Type A: Grundlegende, produktunabhängige Rahmenstandards (z. B. für Risikobewertung, SDLC).

- Type B: Technische Maßnahmen und Vulnerability Handling – ebenfalls produktübergreifend.

- Type C: Produktspezifische Standards – für die besonders relevanten Produkte aus Anhang III & IV des CRA.

Deadlines: Erste Ergebnisse ab August/Oktober 2026 – Type C kommt später.

Was jetzt schon hilft: Mapping existierender Standards

Die ENISA/JRC-Studie (2024) hat eine detaillierte Zuordnung existierender Normen zu den CRA-Anforderungen durchgeführt. Hier ein kompakter Überblick über besonders relevante Normen:

| Norm | Relevanz für CRA | Einsatzbereich |

|---|---|---|

| IEC 62443-4-1/-4-2 | Secure Development Lifecycle & Produktanforderungen | Maschinen- & Gerätehersteller |

| ISO/IEC 27001, 27002, 27005 | Risikomanagement & organisatorische Sicherheit | Ergänzend für Managementprozesse |

| ETSI EN 303 645 | Basisschutz für IoT-Geräte (z. B. Default-Passwörter, Updates) | Vernetzte Produkte (auch B2B) |

| ISO/IEC 29147, 30111 | Coordinated Vulnerability Disclosure (CVD) | Erfüllung der Meldepflichten nach CRA |

| ISO/IEC 15408, 18045 | Security Evaluation & Vulnerability Assessment | Vorbereitung auf Konformitätsnachweis |

Das vollständige Dokument “Cyber Resilience Act Requirements Standards Mapping” finden Sie auf der Webseite der europäischen Kommision.

Empfehlung: Jetzt handeln – trotz fehlender Harmonisierung

Auch ohne offizielle harmonisierte Normen können (und sollten) Sie bereits heute aktiv werden:

-

Normen-Mapping intern durchführen

Welche relevanten Normen setzen Sie bereits ein? Was fehlt? -

SDLC nach IEC 62443-4-1 etablieren

Wer diese Prozesse sauber aufsetzt, erfüllt große Teile der CRA-Grundanforderungen automatisch. -

Vulnerability Handling & CVD strukturieren

Prozesse für Schwachstellenmeldungen, Patch-Management und SBOMs sind Pflicht. Früh übt sich. -

Standards beobachten

Die Normung läuft – wer vorbereitet ist, kann harmonisierte Standards schneller übernehmen.

Fazit

Standards und Normen sind die „Abkürzung“ zur CRA-Konformität – aber man muss sie sich selbst legen. Unternehmen, die heute beginnen, sich an etablierten Normen zu orientieren, sparen sich später Kopfzerbrechen und Zeitdruck beim offiziellen Nachweis.

Ein schneller Start gelingt mit unserem CRA Check.